COME PROTEGGERE I NOSTRI ACCOUNT: 2-FACTOR AUTHENTICATION (2FA)

21 aprile 2021

1619001636000

Può solo una password permetterci di considerare sicuro il nostro account? Scopriamolo insieme.

Siamo a conoscenza di quanto sia importante proteggere i nostri dati e i nostri account, abbiamo già visto come creare una password sicura e gestirle al meglio. Ad oggi, con le nostre vite rappresentate in byte, i quali possono avere persino valenza economica, proteggere un account unicamente attraverso una password non è considerato un sistema di sicurezza forte.

Articolo: Come gestire le password con facilità

#FATTORI AUTENTICAZIONE

Come proteggere i nostri account se non ricorrendo ad una password? In questo ambito ci vengono incontro i fattori di autenticazione, i quali possono essere divisi in 3 macro-categorie:

- "Qualcosa che sai", conoscenza: password, pin, ...;

- “Qualcosa che hai", possesso: sms, notifica push o token di sicurezza;

- “Qualcosa che sei", essenza: dati biometrici.

Questi sono i tre fattori di autenticazione (3FA).

La sola protezione password consiste di un unico fattore di autenticazione ed è, come detto precedentemente, una protezione debole. Per una protezione forte dei propri account è richiesta, al minimo, un'autenticazione a due fattori (2FA) i quali devono essere di natura differente.

N.B: utilizzare due password non è considerabile 2FA

Un ulteriore livello di protezione è offerto dall'autenticazione a tre fattori (3FA), il quale è il risultato della combinazione delle 3 macro-categorie. Limite del 3FA è la sua poca diffusione.

#2-FACTOR AUTHENTICATION (2FA)

Una password è, molto spesso, il primo fattore di autenticazione. Dopo averla scelta, o ancor meglio generata, non ci resta che attivare il secondo fattore di autenticazione.

Il 2FA è ormai ampiamente diffuso e al contempo di facile attivazione, non c'è quindi motivo per non attivarlo in quanto questo ulteriore livello di protezione è potenzialmente inattaccabile. Perchè potenzialmente inattaccabile? Perchè si basa su possesso ed essenza. La forza dell'essenza è abbastanza intuitiva, non è possibile forzare l'autenticazione della nostra impronta digitale a meno che non ci venga tagliato il dito registrato e questo sarebbe già un grosso campanello d’allarme! La forza del possesso la vediamo invece nelle One-Time Password (OTP), codici numerici generati per un singolo utilizzo per poi diventare obsoleti.

#Focus: “ciò che si ha”, possesso

Il metodo più diffuso per il 2FA è il possesso, il quale si basa prevalentemente sull’utilizzo di codici OTP, i quali ci possono essere recapitati in vari modi:

- SMS/Email, il servizio invia un SMS contenente l'OTP al numero di telefono/indirizzo email associato all'account;

- Push Notification, il servizio invia una notifica ad un dispositivo verificato, contenente la richiesta di accettare esplicitamente il login proveniente da un dato dispositivo;

- Soft Token, applicazione la quale genera codici casuali a 6 cifre ogni 30 secondi;

- Token hardware, un dispositivo predisposto alla generazione di TOTP o token di accesso.

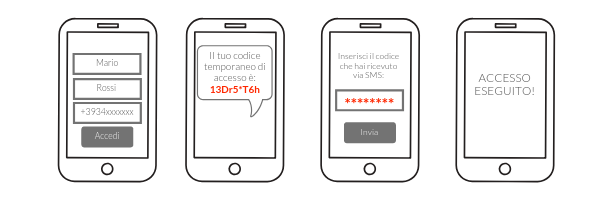

#SMS/EMAIL

Un codice è inviato al nostro numero di telefono via SMS, o al nostro indirizzo email, e deve essere inserito durante il login al servizio.

I sistemi di ricezione OTP via SMS sono i più semplici da utilizzare ma allo stesso modo garantiscono una sicurezza minore in quanto facilmente leggibili da chiunque avesse accesso al nostro smartphone e vulnerabili ad un attacco SIM swap.

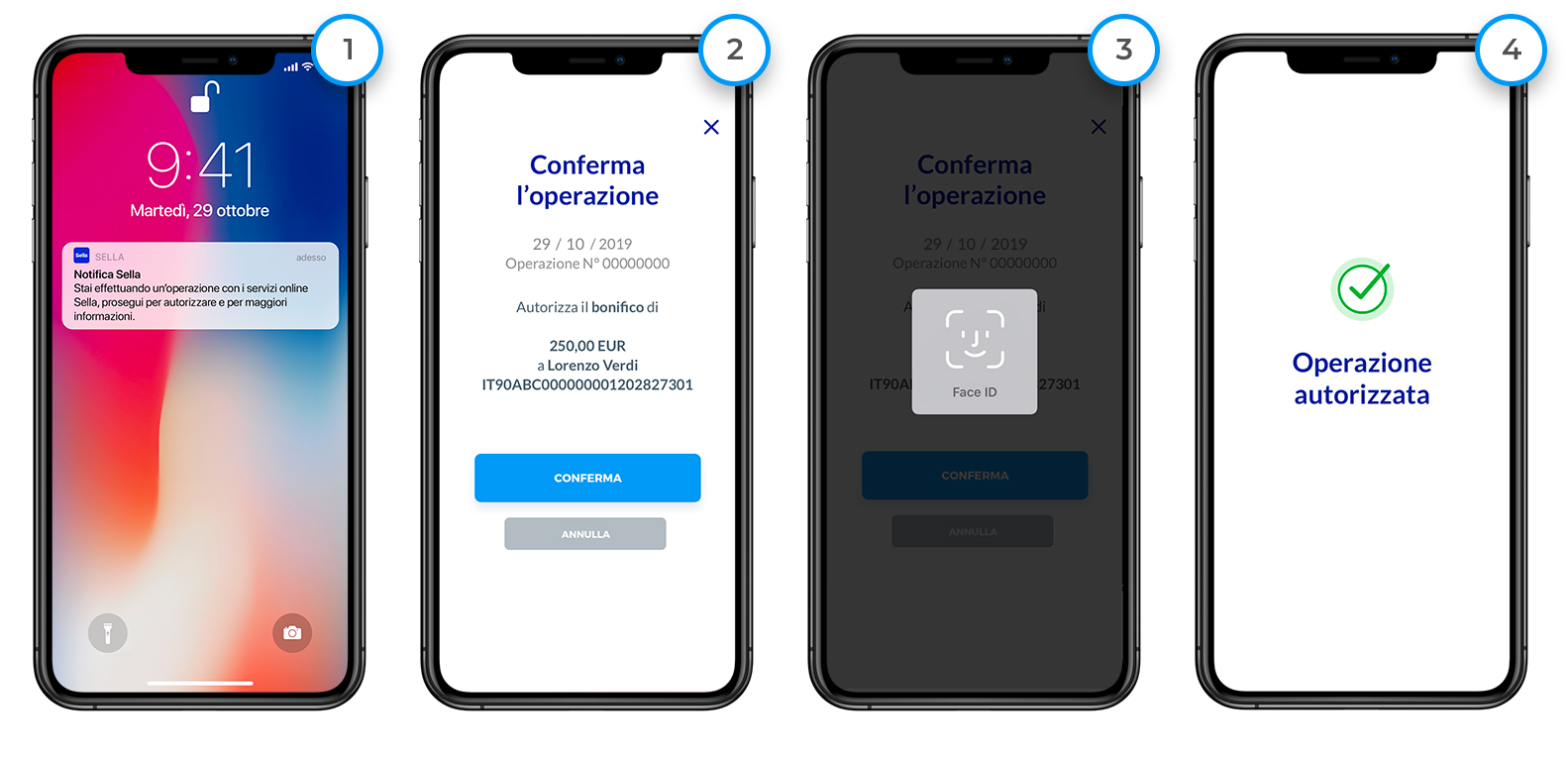

#NOTIFICA PUSH

Una richiesta è inviata ai nostri dispositivi verificati nel momento in cui viene effettuato un tentativo di login, il quale deve essere approvato esplicitamente dall’utente. La notifica, di solito, include la posizione stimata del login in base all'indirizzo IP oltre a data e ora del tentativo di accesso.

I limiti di questo metodo risiedono nella necessità di una connessione ad internet e la facilità d'approvazione nel caso l'attaccante fosse in posseso o abbia capacità di accesso ad uno dei nostri dispositivi verificati.

#SOFTWARE TOKEN

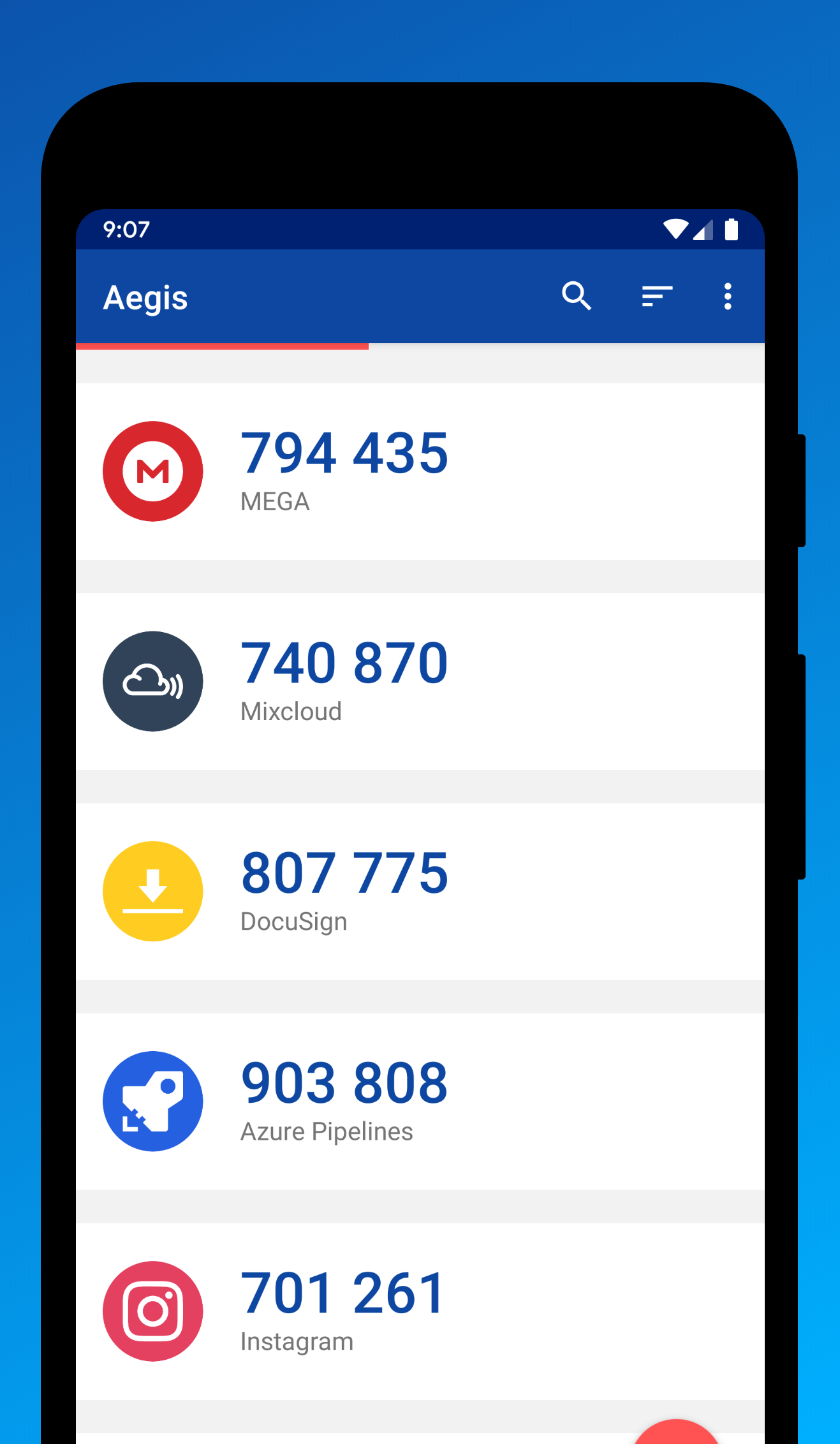

Questa forma di 2FA richiede un app di autenticazione. L'applicazione fornisce una Time-Based One Time Password (TOTP) necessaria, assieme a nome utente e password, per completare il login ad un determinato servizio.

Se un sito offre questo stile di 2FA, rivelerà un codice QR, contenente la chiave segreta, da scannerizzare direttamente nella nostra app. Il QR può essere scansionato più volte e può essere salvato in un posto sicuro o stampato, esso non è altro che la rappresentazione grafica di una chiave alfanumerica che può essere annotata sulla nostra agenda di fiducia.

Effettuata la scansione l'applicazione produrrà un nuovo codice a sei cifre ogni 30 secondi, avremo bisogno di uno di questo codice, insieme a nome utente e password, per accedere al servizio associato.

I vantaggi di questo stile di autenticazione sono molteplici: non necessita connessione ad una rete mobile, se un hacker reindirizza il nostro numero di telefono al proprio non avrà comunque i codici QR, inoltre alcune app di questa categoria mettono a disposizione a loro volta una protezione 2FA per l’accesso alle stesse.

La più famosa di questo genere è Google Authenticator. L'alternativa open source da noi consigliata è Aegis, la quale offre a sua volta 2FA per l'accesso all'app oltre a sincronizzazione multi-dispositivo e possibilità di esportare il vault criptato.

#TOKEN HARDWARE

I token hardware si basano sullo standard di autenticazione open source FIDO U2F Security Key, creato inizialmente da Google e Yubico e successivamente confluito nella FIDO ("Fast IDentity Online") Alliance.

Questi sistemi sono molto semplici da utilizzare, si tratta di chiavette USB che vanno inserite nei nostri dispositivi a cui trasmettono un codice a seguito della pressione di un tasto. Possono essere utilizzati inoltre anche con dispositivi mobili in quanto alcuni di essi supportano NFC e Bluetooth.

Si prevede che gli hardware token diverranno la principale misura di sicurezza in futuro in quanto già conformi ai livelli crittografici più elevati, tra cui la FIPS 140-2 (“Validation Ensures Strong Security and Compliance”) ed il livello 3 di autenticazione (AAL3) indicato nelle linee guida NIST SP800-63B. Garantisce anche la conformità alla direttiva europea PSD2 per quanto riguarda la Strong Customer Authentication (SCA).

I token hardware ad oggi più diffusi sono Yubikey e Google Titan Security Key.

Questi sono considerati i metodi per autenticazione 2FA più sicuri in assoluto, i limiti risiedono nel costo degli stessi e nella possibilità di perderli (come qualsiasi oggetto fisico).

Consigliamo di acquistare dispositivi di autenticazione sempre dai siti di riferimento ufficiali, al limite su Amazon se e solo se venduti e spediti da Amazon, al fine di mantenere la massima sicurezza.

I nostri account sono una finestra sulla nostra vita, è nostro diritto e dovere non permettere a terzi di guardare attraverso o addirittura scavalcarla. Abbiamo a nostra disposizione mezzi potenti per fortificare la nostra sicurezza, sta a noi sfruttarli al meglio delle nostre possibilità.

Fonti:

Copertina:

.JPG)